Мониторинг состояния безопасности

Защита активов – это не просто установка брандмауэра и антивируса. Многие считают, что достаточно автоматизированных решений, и считают, что вопрос решен. Но, на практике, **мониторинг состояния безопасности** – это непрерывный, многогранный процесс, требующий постоянного анализа и корректировки. Вокруг этого понятия существует немало мифов, и, пожалуй, самым распространенным является заблуждение, что “настроил раз – забыл”. Сегодня я хочу поделиться своим опытом, с трудностями и успехами, связанными с поиском и предотвращением угроз, с которыми сталкиваются предприятия в нашей отрасли.

Что такое реальный мониторинг безопасности?

По сути, это постоянный сбор, обработка и анализ информации о состоянии систем и сетей предприятия. Но не только это. Важно понимать контекст, связывать различные события и данные, чтобы выявить аномалии и потенциальные риски. Речь идет о 'видении' происходящего, а не просто о 'сборе данных'. Часто компании сосредотачиваются на автоматических оповещениях, но забывают о ручном анализе, который позволяет увидеть “картину” в целом. И здесь уже не обходится без человеческого фактора - опытные специалисты должны уметь интерпретировать сигналы и принимать решения.

Наш опыт работы с различными предприятиями показывает, что **мониторинг состояния безопасности** должен быть адаптирован к специфике бизнеса. Невозможно использовать универсальное решение, которое подойдет всем. Нужен детальный анализ архитектуры сети, бизнес-процессов, и типов данных, которыми оперирует организация. Например, для энергетической компании важно отслеживать не только сетевые атаки, но и сбои в работе оборудования, которые могут быть предвестниками физической угрозы. Для металлургии – контроль за операционными системами станков, для нефтехимии – за автоматизированными технологическими процессами.

Ключевые аспекты эффективного мониторинга

Эффективный **мониторинг состояния безопасности** включает в себя несколько ключевых аспектов. Во-первых, это **сбор данных**. Необходимо собирать информацию со всех критически важных систем – от сетевого оборудования до серверов, баз данных, приложений и даже IoT-устройств. Во-вторых, это **анализ данных**. Здесь используются различные инструменты и методы – от анализа журналов событий до поведенческого анализа. В-третьих, это **обнаружение аномалий**. Настроены правила и алгоритмы, которые позволяют выявлять отклонения от нормы. И, наконец, это **реагирование на инциденты**. Быстрое и эффективное реагирование необходимо для минимизации ущерба.

Мы однажды сталкивались с ситуацией, когда компания, занимающаяся добычей угля, внедрила современную систему обнаружения вторжений. Они были уверены, что защищены. Но, после анализа собранных данных, мы обнаружили, что система генерирует огромное количество ложных срабатываний. Пришлось потратить много времени на настройку фильтров и исключение 'шума'. В итоге, эффективность системы снизилась, и мы пришли к выводу, что важно не просто внедрять современные технологии, а правильно их настраивать и интегрировать в существующую инфраструктуру. Важно понимать, какие уязвимости действительно актуальны для конкретной организации и сосредоточиться на их устранении.

Интеграция с существующими системами

Одной из распространенных проблем является интеграция инструментов **мониторинга состояния безопасности** с существующими системами управления. Часто приходится работать с устаревшими решениями, которые не поддерживают современные протоколы и стандарты. Это может значительно усложнить процесс внедрения и настройки. Ключевым моментом является выбор решений, которые позволяют бесшовно интегрироваться с существующей инфраструктурой, и обеспечивают обмен данными в реальном времени.

Автоматизация и ручной анализ

Полная автоматизация **мониторинга состояния безопасности** практически невозможна. Всегда будут возникать ситуации, требующие ручного анализа и экспертной оценки. Поэтому важно найти баланс между автоматизацией и ручным анализом. Автоматизация позволяет быстро обнаруживать большинство угроз, а ручной анализ – выявлять сложные и скрытые атаки.

Управление инцидентами

Разработанная система управления инцидентами должна быть четко определена и отработана. Необходимо иметь план действий на случай возникновения различных типов угроз. В план должны быть включены процедуры оповещения, идентификации, содержания и восстановления после инцидентов. Регулярное проведение учений и тренировок позволяет повысить готовность персонала к реагированию на инциденты.

Опыт применения конкретных инструментов

Мы успешно применяли различные инструменты для **мониторинга состояния безопасности**, включая Splunk, ELK Stack и различные SIEM-системы. Выбор конкретного инструмента зависит от масштаба организации, бюджета и специфики требований. Например, Splunk подходит для анализа больших объемов данных, ELK Stack - для быстрого поиска и визуализации информации, а SIEM-системы - для централизованного управления событиями безопасности.

Использование **SIEM** систем – важный этап. Их применение позволяет агрегировать данные из разных источников, выявлять корреляции между событиями и формировать отчеты. Но важно понимать, что SIEM-система – это лишь инструмент, а ее эффективность зависит от правильной настройки и квалификации персонала.

Выводы и рекомендации

**Мониторинг состояния безопасности** – это не разовое мероприятие, а непрерывный процесс, требующий постоянного внимания и совершенствования. Важно понимать специфику бизнеса, выбирать подходящие инструменты и методы, и настраивать систему в соответствии с требованиями организации. Необходимо сочетать автоматизацию и ручной анализ, и разработать четкий план управления инцидентами.

Главный вывод, который я могу сделать, – это необходимость системного подхода к защите информации. Нельзя ограничиваться установкой отдельных инструментов или реагированием на отдельные угрозы. Необходимо внедрить комплексную систему, которая охватывает все аспекты безопасности. И, конечно, непрерывное обучение персонала – это залог успеха. Помните, человеческий фактор остается одним из самых важных факторов в обеспечении безопасности.

Соответствующая продукция

Соответствующая продукция

Самые продаваемые продукты

Самые продаваемые продукты-

VS301 Акустический датчик вибрации и температуры

VS301 Акустический датчик вибрации и температуры -

ZHW803P 3-осевой беспроводной встроенный датчик вибрации и температуры

ZHW803P 3-осевой беспроводной встроенный датчик вибрации и температуры -

ZHY601(T) Проводной датчик вибрации всех частот

ZHY601(T) Проводной датчик вибрации всех частот -

ZHW803P-4G Трехосный беспроводной датчик вибрации и температуры

ZHW803P-4G Трехосный беспроводной датчик вибрации и температуры -

ZHW2001 Беспроводной регистратор данных

ZHW2001 Беспроводной регистратор данных -

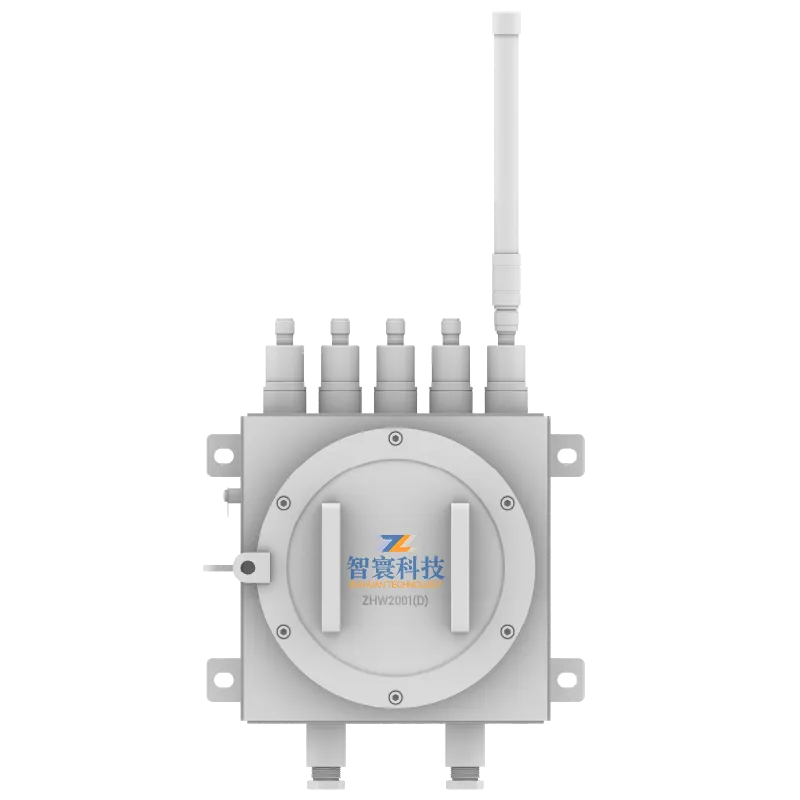

ZHW2001D Взрывозащищенный и искробезопасный беспроводной сборщик данных

ZHW2001D Взрывозащищенный и искробезопасный беспроводной сборщик данных -

GBY1000W Беспроводной датчик вибрации для применения в горнодобывающей промышленности

GBY1000W Беспроводной датчик вибрации для применения в горнодобывающей промышленности -

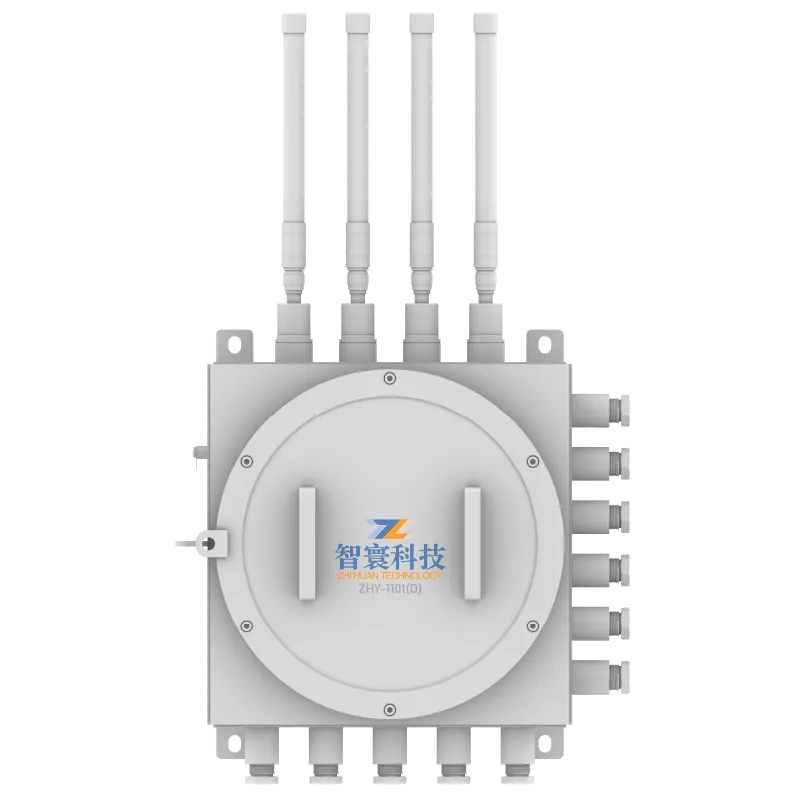

ZHY-1101(D)Взрывозащищенный и искробезопасный проводной регистратор данных

ZHY-1101(D)Взрывозащищенный и искробезопасный проводной регистратор данных -

YJC127W Взрывозащищенный и искробезопасный беспроводной регистратор данных для использования в шахтах

YJC127W Взрывозащищенный и искробезопасный беспроводной регистратор данных для использования в шахтах -

ZHW2700 Промышленный 5G-маршрутизатор

ZHW2700 Промышленный 5G-маршрутизатор -

ZHW801 Беспроводной интегрированный датчик вибрации и температуры

ZHW801 Беспроводной интегрированный датчик вибрации и температуры -

Облачная платформа диагностики машинного интеллекта

Облачная платформа диагностики машинного интеллекта

Связанный поиск

Связанный поиск- Интеллектуальное управление устойчивым состоянием производители

- Мониторинг подъемных насосов производители

- Датчики звука, вибрации и температуры цена

- Мониторинг вентиляторов заводы

- Мониторинг дутьевых вентиляторов флотационных машин завод

- Китай мониторинг состояния промышленного оборудования основный покупатель

- Мониторинг питательных водяных насосов основный покупатель

- Китай динамический мониторинг оборудования основный покупатель

- Цифровой двойник завод

- Китай проводной вибродатчик поставщик